Кибератака, нацеленная на южнокорейские организации, о которой стало известно ранее в этом году, была приписана хакерской группе Северной Кореи под названием Andariel, что еще раз указывает на то, что злоумышленники Lazarus следят за тенденциями и их арсенал находится в постоянном развитии .

«То, какие команды Windows и их параметры использовались в этой кампании, почти идентично предыдущим действиям Andariel», — заявила российская компания по кибербезопасности Kaspersky в подробном обзоре, опубликованном во вторник. Жертвы атаки находятся в производственном секторе, секторе домашних сетей, СМИ и строительстве.

Andariel Group, входящая в группу Lazarus, известна тем, что совершает атаки на южнокорейские организации и предприятия с использованием специально разработанных методов, созданных для максимальной эффективности. В сентябре 2019 года эта подгруппа вместе с Lazarus и Bluenoroff попала под санкции Министерства финансов США за злонамеренную киберактивность в критически важной инфраструктуре.

Считается, что Andariel Group был активен как минимум с мая 2016 года.

Северная Корея стояла за все более организованными атаками, направленными на проникновение в компьютеры финансовых учреждений в Южной Корее и по всему миру, а также на организацию кражи криптовалюты для финансирования испытывающей нехватку денежных средств страны в попытке обойти экономические санкции, введенные, чтобы остановить развитие его ядерной оружейной программы.

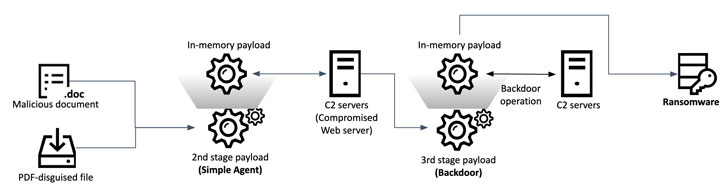

Выводы Kaspersky основаны на предыдущем отчете Malwarebytes от апреля 2021 года, в котором задокументирована новая цепочка заражений, распространяющая фишинговые электронные письма с использованием макроса, встроенного в файл Word, который запускается при открытии для развертывания вредоносного кода, скрытого в виде Файл изображения растрового изображения (.BMP), чтобы удалить троян удаленного доступа (RAT) в целевые системы.

Согласно последнему анализу, злоумышленники, помимо установки бэкдора, также поставили одной из своих жертв программу-вымогатель с шифрованием файлов, что подразумевает финансовый мотив атак. Стоит отметить, что у Андариэль есть опыт попыток украсть информацию о банковских картах, взламывая банкоматы для снятия наличных или продажи информации о клиентах на черном рынке.

«Этот образец программы-вымогателя специально разработан злоумышленником, стоящим за этой атакой», — сказал Сонсу Парк, старший исследователь службы безопасности Kaspersky. «Эта программа-вымогатель управляется параметрами командной строки и может либо получить ключ шифрования с C2 [сервера], либо, в качестве альтернативы, в качестве аргумента во время запуска».

Программа-вымогатель предназначена для шифрования всех файлов на машине, за исключением критически важных для системы расширений «.exe», «.dll», «.sys», «.msiins» и «.drv» в обмен на оплату биткойнов. выкуп, чтобы получить доступ к инструменту дешифрования и уникальному ключу для разблокировки зашифрованных файлов.

Приписывание Касперского Андариэлю происходит из-за совпадений в процедуре дешифрования на основе XOR, которая была включена в тактику группы еще в 2018 году, и в командах после эксплуатации, выполняемых на машинах-жертвах.

«Группа Andariel продолжала сосредотачиваться на целях в Южной Корее, но их инструменты и методы значительно изменились», — сказал Пак. «Группа Andariel намеревалась распространить программы-вымогатели посредством этой атаки, и тем самым они подчеркнули свое место как финансово мотивированного участника, спонсируемого государством».