Исследователи раскрыли новый тип уязвимости, который использует неправильную конфигурацию серверов безопасности транспортного уровня (TLS) для перенаправления трафика HTTPS из веб-браузера жертвы на другую конечную точку службы TLS, расположенную на другом IP-адресе, для кражи конфиденциальной информации.

Атаки были названы ALPACA , сокращенно от «Application Layer Protocol Confusion — Analyzing and mitigating Cracks in tls Authentication» группой ученых из Рурского университета Бохума, Мюнстерского университета прикладных наук .

«Злоумышленники могут перенаправлять трафик с одного поддомена на другой, что приводит к легитимному сеансу TLS», — говорится в исследовании. «Это нарушает аутентификацию TLS, и возможны межпротокольные атаки, когда поведение одной службы протокола может поставить под угрозу другую на уровне приложений».

TLS — это криптографический протокол, лежащий в основе нескольких протоколов прикладного уровня, таких как HTTPS, SMTP, IMAP, POP3 и FTP, служит для защиты связи по сети с целью добавления уровня аутентификации и сохранения целостности передаваемых данных во время передачи.

Как выяснили исследователи, возможны уязвимости ALPACA, так как TLS не связывает TCP-соединение с предполагаемым протоколом прикладного уровня. Таким образом, неспособность TLS защитить целостность TCP-соединения может быть использована для «перенаправления трафика TLS для предполагаемой конечной точки и протокола службы TLS на другую, заменяющую конечную точку и протокол службы TLS».

При наличии клиента (т.е. Веб-браузера) и двух серверов приложений (т.е. Предполагаемого и замещающего) цель состоит в том, чтобы обманом заставить замещающий сервер принимать данные приложения от клиента или наоборот. Поскольку клиент использует определенный протокол для открытия безопасного канала с предполагаемым сервером (скажем, HTTPS), в то время как замещающий сервер использует другой протокол прикладного уровня (например, FTP) и работает на отдельной конечной точке TCP, путаница достигает высшей точки. так называемая межпротокольная атака.

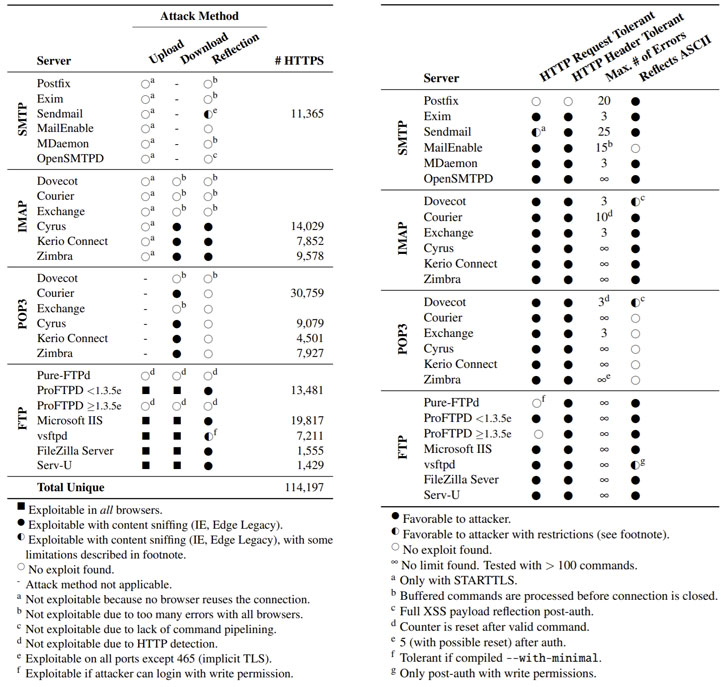

Были раскрыты как минимум три гипотетических сценария межпротокольных атак, которые злоумышленник может использовать для обхода защиты TLS и нацеливания на FTP- и почтовые серверы. Однако атаки зависят от того, что злоумышленник может перехватить и перенаправить трафик жертвы на уровне TCP / IP.

Проще говоря, атаки принимают форму схемы «человек посередине» (MitM), в которой злоумышленник побуждает жертву открыть подконтрольный им веб-сайт, чтобы инициировать HTTPS-запрос из разных источников со специально созданной полезной нагрузкой FTP. Затем этот запрос перенаправляется на FTP-сервер, который использует сертификат, совместимый с сертификатом веб-сайта, что приводит к действительному сеансу TLS.

Следовательно, неправильная конфигурация в службах TLS может быть использована для фильтрации файлов cookie аутентификации или других использования личных данных на FTP-серверах , извлечения вредоносных полезных данных JavaScript с FTP-сервера в сохраненной атаке XSS или даже для выполнения reflected XSS в контексте веб-сайта жертвы (Reflection Attack).

Ожидается, что будут затронуты все серверы TLS, имеющие сертификаты, совместимые с другими службами TLS. В ходе экспериментальной установки исследователи обнаружили, что не менее 1,4 миллиона веб-серверов были уязвимы для межпротокольных атак, при этом 114 197 серверов считались подверженными атакам с использованием уязвимых SMTP, IMAP, POP3 или FTP-серверов с доверенным и совместимым сертификатом. .

Чтобы противостоять межпротокольным атакам, исследователи предлагают использовать для TLS расширения Application Layer Protocol Negotiation ( ALPN ) и Server Name Indication ( SNI ), которые могут использоваться клиентом, чтобы сообщить серверу о предполагаемом протоколе, который будет использоваться по защищенному протоколу, соединение и имя хоста, к которому он пытается подключиться в начале процесса установления связи .

Ожидается, что результаты будут представлены на Black Hat USA 2021 и на симпозиуме по безопасности USENIX 2021. Дополнительные артефакты, относящиеся к атаке ALPACA, можно получить через GitHub здесь .