Рабочие места по-прежнему остаются основной мишенью злоумышленников и удобными точками входа при проведении кибератак. Чтобы защитить рабочие места и не дать злоумышленникам использовать их для проникновения в инфраструктуру,

ИБ-специалистам необходимо осваивать новые способы усиления существующей системы безопасности . Одним из таких усилений будет система Endpoint Detection and Response

Систему Endpoint Detection and Response мы расписывали в статье Что такое Endpoint Detection and Response (EDR)?

Если вкратце то это — Полный цикл защиты рабочих мест, от автоматического блокирования распространенных угроз до быстрого реагирования на сложные

инциденты, предполагает использование превентивных технологий наряду с расширенными возможностями защиты.

В этой статье мы рассмотрим решение от Вендора Kaspersky

Kaspersky Endpoint Detection and Response (EDR) – это мощная система информационной безопасности, которая предоставляет специалистам информационной безопасности полную картину событий в инфраструктуре

рабочих мест и серверов и обеспечивает их эффективную защиту от сложных угроз и APT-атак (advanced persistent threat ).

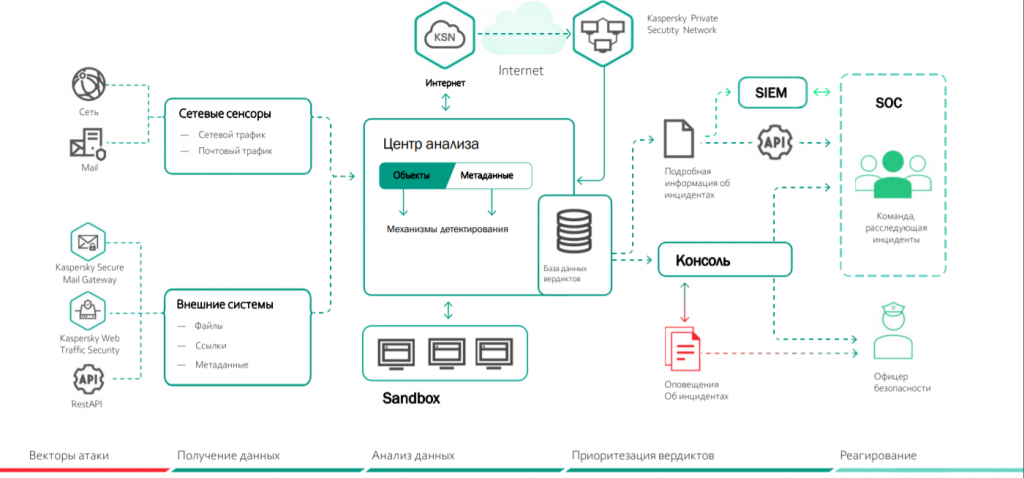

Система имеет следующую архитектуру :

KEDR в своем составе имеет платформу для защиты рабочих мест Kaspersky Security для бизнеса. Единый агент для автоматической защиты от массовых угроз и расширенной защиты от сложных атак облегчает управление инцидентами и минимизирует дополнительные затраты на обслуживание.

Решение Kaspersky EDR сопоставляет события с базой знаний тактик и техник злоумышленников MITRE ATT&CK.

В состав Kaspersky EDR так же входит :

- Сбор и централизованное хранение данных

- Kaspersky (Private) Security Network

- Песочница (Kaspersky SandBox)

- Уникальный набор индикаторов атак (IoA)

- Ретроспективный анализ

- IoC-сканирование

- Пользовательские IoA-правила

- Интеграция с Kaspersky Threat Intelligence

- Конструктор запросов для проактивного поиска угроз

- Интеграция с SIEM

- Подключаемый сервис постоянной защиты от кибератак Kaspersky Managed Detection and Response.

Какую роль играют решения в составе KEDR?

Песочница (Kaspersky SandBox) — Для обнаружения активности вредоносных программ песочница запускает подозрительные объекты на собственных виртуальных машинах. Она получает задания для выполнения образцов с параметрами виртуализации, подобранными в зависимости от источника оцениваемого объекта и цели оценки (например, тип ОС, конфигурация ОС, среда, параметры запуска образца, продолжительность выполнения).

При выполнении образца песочница собирает:

- журналы поведения образца (включая список вызовов системных функций, взаимодействие с другими процессами и файлами, сетевую активность, URL-адреса);

- дампы памяти;

- загруженные объекты;

- генерируемый образцом трафик.

После выполнения полученные артефакты сохраняются и затем обрабатываются специальным сканером. Если образец признается вредоносным, ему присваивается вердикт, а результаты сопоставляются с базой знаний MITRE ATT&CK. Все собранные данные сохраняются внутри системы, оставаясь доступными для дальнейшего анализа тактики и приемов злоумышленников. Это позволяет обойтись без дополнительных запросов к песочнице и сэкономить серверные ресурсы.

Комплексный набор возможностей, включающий рандомизацию среды ОС, ускорение системного времени на виртуальных машинах, блокирование обхода защиты и моделирование активности пользователей, помогает обеспечить высокоэффективное обнаружение угроз на основе поведенческого анализа.

Private Security Network (KPSN) ориентировано на организации, которые не имеют возможности отправлять свои данные в облако, но хотят пользоваться глобальной репутационной базой данных «Лаборатории Касперского». Помимо частного доступа к глобальной базе аналитических данных об угрозах, вердикты EDR сохраняются в локальной базе данных KPSN и предоставляются другим продуктам «Лаборатории Касперского», развернутым в рамках инфраструктуры организации, обеспечивая автоматическое реагирование. Используя KPSN, компании могут получать сведения о репутации из внешних сторонних систем без промежуточных шагов, напрямую через API.

Сканирование индикаторов компрометации (IoC). KEDR позволяет централизованно загружать индикаторы компрометации из потоков данных об угрозах и поддерживает автоматическое планирование операций сканирования IoC, повышая эффективность работы аналитиков. Ретроспективное сканирование базы данных позволяет повысить качество информации о ранее замеченных событиях и инцидентах безопасности.

Kaspersky Threat Intelligence Portal. С помощью выполняемых запросов к базе аналитических данных об угрозах аналитики ИБ получают дополнительный контекст для поиска угроз и проведения результативных расследований.

ВАЖНО :Kaspersky EDR может входить в состав платформы Kaspersky Anti Targeted Attack (KATA), благодаря чему возможности EDR совмещаются с функциями обнаружения продвинутых угроз на уровне сети. ИБ-специалисты получают все необходимые инструменты для многостороннего выявления угроз одновременно на уровне рабочих мест и на сетевом уровне. Решение позволяет эффективно расследовать инциденты, проактивно искать угрозы и быстро и централизованно реагировать на них.