Исследователи кибербезопасности Компании Positive Tehnologies раскрыли серию атак злоумышленников.

Предполагается что атаки были китайского происхождения, нацеленные на организации в России и Гонконге с помощью вредоносных программ, включая ранее недокументированный бэкдор.

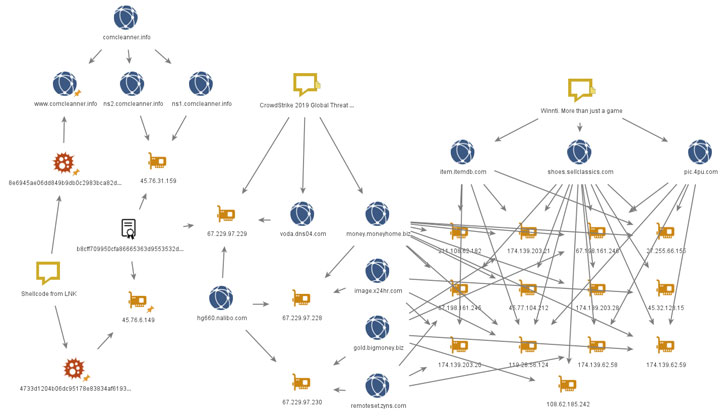

Авторство хакерской атаки приписывается Winnti (или APT41)

Positive Technologies датировала первую атаку 12 мая 2020 года, когда APT использовал ярлыки LNK для загрузки и запуска вредоносного ПО.

Во второй атаке, обнаруженной 30 мая, использовался вредоносный архивный файл RAR, состоящий из двух ярлыков PDF-документов, которые, как утверждается, были резюме и сертификатом IELTS.

Сами ярлыки содержали ссылки на страницы, размещенные на Zeplin, легитимном сервисе совместной работы для дизайнеров и разработчиков, который являлся промежуточным звеном для получения вредоносного ПО, которое, в свою очередь, включает загрузчик шелл-кода («svchast.exe») и бэкдор под названием Crosswalk. («3t54dE3r.tmp»).

Crosswalk, впервые задокументированный FireEye в 2017 году, представляет собой простой модульный бэкдор, способный проводить разведку системы и получать дополнительные модули с сервера, управляемого злоумышленником, в виде шелл-кода.

Хотя этот метод действий имеет сходство с корейской группировкой Higaisa, которая, как было обнаружено, использовала файлы LNK, прикрепленные к электронному письму, для запуска атак на ничего не подозревающих жертв в 2020 году. Исследователи заявили, что использование Crosswalk предполагает участие Winnti.

Это также подтверждается тем фактом, что сетевая инфраструктура образцов пересекается с ранее известной инфраструктурой APT41, причем некоторые из доменов прослеживаются до атак Winnti на индустрию онлайн-видеоигр в 2013 году.

Новая волна атак не исключение. Примечательно, что в число целей входит Battlestate Games, разработчик игр на Unity3D из Санкт-Петербурга.

Кроме того, исследователи обнаружили дополнительные образцы атак в виде файлов RAR, которые содержали Cobalt Strike Beacon в качестве полезной нагрузки, при этом хакеры в одном случае ссылались на протесты США, связанные со смертью Джорджа Флойда в прошлом году, как на приманку.

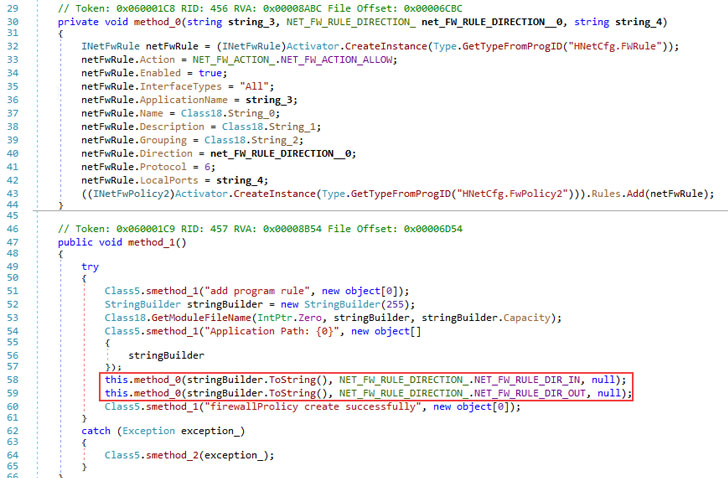

В другом случае взломанные сертификаты, принадлежащие тайваньской компании Zealot Digital, были использованы для нанесения ударов по организациям в Гонконге с помощью инжекторов Crosswalk и Metasploit, а также ShadowPad , Paranoid PlugX и нового бэкдора .NET под названием FunnySwitch.

Бэкдор, который, похоже, все еще находится в стадии разработки, способен собирать системную информацию и запускать произвольный код JScript. Он также имеет ряд общих черт с Crosswalk, что заставляет исследователей полагать, что они были написаны одними и теми же разработчиками.

Ранее Paranoid PlugX был связан с атаками на компании индустрии видеоигр в 2017 году. Таким образом, развертывание вредоносного ПО через сетевую инфраструктуру Winnti правдоподобности версии «совместной работы» между двумя группами.

«Winnti продолжает преследовать разработчиков и издателей игр в России и других странах», — заключили исследователи. «Небольшие студии, как правило, пренебрегают информационной безопасностью, что делает их заманчивой целью. Атаки на разработчиков программного обеспечения особенно опасны из-за того риска, который они представляют для конечных пользователей, как это уже произошло в известных случаях CCleaner и ASUS».