Кампания собирает скриншоты, нажатия клавиш, учетные данные, потоки веб-камер, данные браузера и буфера обмена и многое другое с полезными нагрузками RevengeRAT или AsyncRAT.

Исследователи из Microsoft заявили в Твиттере, что рассылки целевого фишинга являются основным вектором атаки. Лица, работающие в аэрокосмическом и туристическом секторах, подвергаются целому ряду уловок, таких как использование рассылки, требующей помощи с чартерными перевозками.

«В кампании используются электронные письма, которые обманывают законные организации, используя приманки, связанные с авиацией, путешествиями или грузовыми перевозками», — сообщает Microsoft.

В примере приведенными исследоваиелями в теме письма значилось следующиее: «Резервный контракт / Запрос на фрахт» в одной из версий электронного письма говорится: «Уважаемый перевозчик, мы ищем грузовой самолет, который будет соответствовать указанному ниже контракту. С 15 мая 2021 года рейс будет выполняться ежедневно в течение 5-8 месяцев непрерывной работы ».

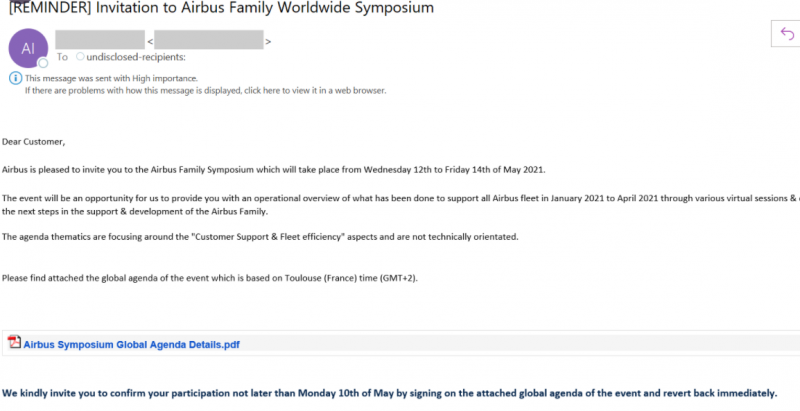

В других случаях электронные письма предназначены для приглашения «жертв» на официальное мероприятие компании, например это сообщение, которое якобы отправлено Airbus:

Электронные письма содержат связанное изображение, представляющее собой файл PDF — встроенная ссылка обычно создается с помощью законной веб-службы, согласно твитам, что помогает электронным письмам обходить фильтры безопасности.

Если цель нажимает на изображение, загружается недавно обнаруженный загрузчик, получивший название Snip3, который представляет собой вредоносный сценарий VBScript. Snip3, в свою очередь, получает данные RAT: штаммы RevengeRAT или AsyncRAT.

RevengeRAT — это семейство вредоносных программ, которые в прошлом использовались связанной с Ираном и ориентированной на шпионаж группой угроз APT33 . Между тем AsyncRAT — это легитимный инструмент удаленного администрирования с открытым исходным кодом, который злонамеренно использовался рядом кибер- злоумышленников . Он доставляется с использованием различных методов, таких как целевой фишинг, вредоносная реклама, наборы эксплойтов и другие методы.

«Злоумышленники используют троянов удаленного доступа для кражи данных, последующих действий и дополнительных полезных нагрузок, включая Agent Tesla , который они используют для кражи данных», — сообщает Microsoft. «Трояны постоянно повторно запускают компоненты, пока они не смогут внедряться в такие процессы, как RegAsm , InstallUtil или RegSvcs . Они крадут учетные данные, снимки экрана и данные веб-камеры, данные браузера и буфера обмена, систему и сеть и часто пересылают данные через SMTP-порт 587 ».

После установки RAT подключаются к серверу управления и контроля (C2), который размещен на сайте динамического хостинга, для регистрации у злоумышленников.

«Затем [он] использует PowerShell в кодировке UTF-8 и бесфайловые методы для загрузки трех дополнительных этапов с pastebin [.] Com или подобных сайтов», — сообщила Microsoft.

Роджер Граймс, пропагандист защиты на основе данных в KnowBe4, сказал, что кампания демонстрирует новую тенденцию в активности банд вредоносных программ: специализируется на атаках определенных вертикальных секторов, выходящих за рамки финансовых и государственных целей.

«Атаки на определенные отрасли теперь часто указывают на конкретные банды вредоносных программ». «Многие банды стали более специализированными, нацелившись на конкретную отрасль, в которой они имеют особенно хороший опыт и успех. Чтобы увеличить шансы получить потенциальную жертву для выполнения вредоносного ПО, злоумышленник должен сделать так, чтобы атаки социальной инженерии и фишинга казались максимально похожи на внутреннее или партнерское общение, насколько это возможно. В этом помогает специализация в конкретной отрасли ».

Он добавил, что такой подход позволяет злоумышленникам со временем улучшить свою работу.

«По мере того, как злоумышленник приобретает все больший и больший опыт в отрасли, он начинает не только собирать имена партнеров, которые они могут использовать против других доверенных партнеров, но и начинает понимать терминологию инсайдеров и темы, которые инсайдеры отрасли используют друг с другом», — сказал Граймс. сказал. «В целом, всякий раз, когда вы видите конкретную отрасль, специально предназначенную для вредоносного ПО или конкретной банды вредоносных программ, это нехорошо. Это означает, что они нацелены на отрасль по определенной причине и привыкли к компромиссным целям в этой отрасли. В данном случае это аэрокосмическая промышленность и путешествия, а это не очень хорошо на многих уровнях ».

Загрузчик Snip3 присылает RAT

Суть этой кампании наблюдалась в другом месте. Morphisec в более раннем анализе ранее был первым, кто сломал загрузщик, использованный в атаках на авиацию. Они заявили, что также видели, как Snip3 использовался для доставки как ASyncRAT, так и RevengeRAT, «которые часто исходят из платформы RAT с открытым исходным кодом, изначально доступной через репозиторий NYANxCAT Github». В нем не указаны отраслевые цели.

Исследователи Microsoft, также идентифицировали кампанию, в которой использовался агент TESLA (и еще одну, в которой использовался NetWire RAT).

Morphisec описал Snip3 как «очень сложный шифровальщик как услугу», который использовался для доставки широкого спектра семейств RAT на машины-жертвы, начиная с февраля этого года.

Исследователи также заявили, что Snip3 реализует несколько функций для обхода обнаружения, в том числе:

- Выполнение кода PowerShell с параметром remotesigned

- Проверка существования Windows Sandbox и виртуализации VMWare

- Использование Pastebin и top4top для постановки

- Компиляция загрузчиков RunPE на конечной точке во время выполнения

На первом этапе цепочки атаки первоначально загруженный сценарий VBScript начинает выполнение сценария PowerShell второго этапа, загруженного из службы Pastebin.

«Этот сценарий сохраняет этот второй этап в папке \ AppData \ Local \ Temp \ SysTray.PS1, а также создает VBS в папке автозагрузки жертвы, которая выполняет его для сохранения устойчивости», — говорится в анализе Morphisec.

Исследователи добавили, что сценарий PowerShell второго этапа кажется динамическим на основе конфигурации Snip3. Он пытается определить, был ли сценарий выполнен в среде Microsoft Sandbox, VMWare, VirtualBox или Sandboxie. Если сценарий идентифицирует одну из этих сред виртуальных машин, сценарий завершается без загрузки полезных данных RAT.

«Двумя основными целями этого этапа являются обнаружение виртуальных сред и выполнение отражающей нагрузки RunPE для выполнения полезной нагрузки RAT в пустом процессе Windows», — говорится в анализе.

После того, как сценарий завершает компиляцию кода RunPE, PowerShell загружает и выполняет его вместе с полезной нагрузкой RAT и исполняемым путем к полому для внедрения окончательной полезной нагрузки, которую выбирают кибератаки. В конечном итоге он выполняется в пустой памяти процесса.

«Большинство PowerShell на этом этапе настроены на полый InstallUtil.exe, хотя некоторые из них настроены на полый RegSvcs.exe», — говорит Морфисек, что согласуется с тем, что Microsoft видит в авиационной кампании.