2020 год заставил многие организации трансформировать свои бизнес-процессы и ресурсы, чтобы выжить в «новой нормальной» экономике.

Промышленные системы (АСУ ТП), лежащие в основе дохода компании, стали как никогда важны. Как мы видели в недавней атаке на водопроводный объект Oldsmar (США, штат Флорида), преступники все чаще атакуют критически важные объекты инфраструктуры и индустриальные системы. Дополнительная задача — защитить эти системы от постоянно меняющегося ландшафта угроз.

Чтобы помочь командам безопасности и операторам OT и IoT, мы делимся новым отчетом о кибербезопасности от Nozomi Networks. В нем представлен обзор наиболее значительных угроз и тенденций уязвимостей, а также практические идеи и рекомендации по обеспечению безопасности операционных систем.

Угрозы и уязвимости в цепочке поставки

SolarWinds стала самой нашумевшей кибероперацией 2020 года, которая привела к заражению тысяч организаций, базирующихся в основном в США.

Атака SolarWinds связана с продвинутыми кибер-преступниками, вероятно, спонсируемые на уровне государства, которые скомпрометировали продукт сетевого мониторинга SolarWinds, широко используемый для управления ИТ-инфраструктурой.

Среди жертв атаки — правительственные учреждения США, а также предприятия критически важной инфраструктуры и производственные предприятия. Ущерб спровоцирован сложной схемой шпионажа и тянет за собой неизвестные последствия в будущем.

Несмотря на то, что злоумышленники SolarWinds тщательно выбрали лишь несколько целей для получения вредоносной полезной нагрузки, которая позволила им получить дополнительный доступ в скомпрометированных сетях. Все зараженные организации теперь сталкиваются с серьезной проблемой очистки своих сетей, например, обновление многих учетных данных.

Атака SolarWinds также отражает наиболее важную недавнюю тенденцию уязвимостей, а именно исследование и использование цепочки поставок програмного обеспечения. Это пример того, что злоумышленник очень тщательно выбирает широко используемое ПО, как целевую цепочку поставки. Эта атака подчеркивает риски для пользователей, которые имеют ограниченные возможности в отношении программного обеспечения, используемого в их сетях.

Другой тип угроз для цепочки поставок программного обеспечения — это риски встроенных компонентов, примером которого являются уязвимости Ripple20.

Ripple20 состоит из 19 уязвимостей, обнаруженных в стеке TCP / IP от Treck. На момент обнаружения существовала серьезная обеспокоенность по поводу рисков, которые эти уязвимости представляют для устройств Интернета вещей. Однако позднее в том же году дополнительное исследование показало, что вероятность того, что многие цели будут соответствовать требованиям, необходимым для эксплуатации, очень мала.

Эти атаки, а также недавние тенденции уязвимости означают, что сейчас владельцам активов пора переоценить поверхность атаки своих АСУ ТП систем и заново оценить риски. Уменьшение поверхности атаки и сегментация сети — два лучших метода противодействия угрозам использующие цепочки поставок програмного обеспечения. Кроме того, мониторинг сети OT и IoT является ключевой технологией, которая помогает определить поверхность атаки и обнаруживать аномальную активность, указывающую на серьезную угрозу.

Постоянные атаки программ-вымогателей достигают новых высот

Критические субъекты доминируют в ландшафте угроз программ-вымогателей. Злоумышленники сосредотачивают своё внимание на организациях, которые по их мнению, будут платить большие выкупы. И они не только требуют финансовых платежей, но и крадут данные и подвергают серьезной опасности сети для будущей деятельности. К сожалению, в число целей входили медицинские организации, исследующие и производящие вакцины от COVID-19.

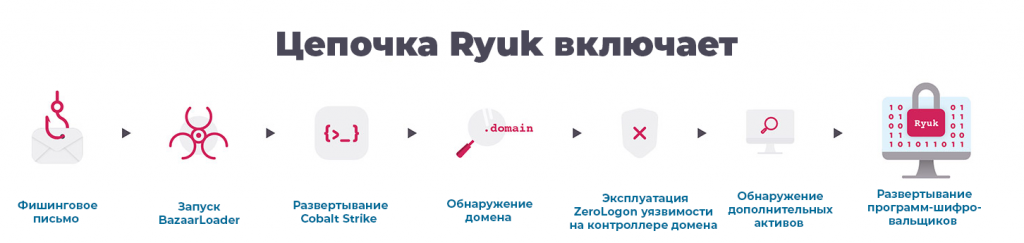

Изощренность преступников-вымогателей растет, и все больше из них используют комбинации стратегий и векторов угроз. Ярким примером является группа программ-вымогателей Ryuk, которая, по оценкам, стоит за значительным процентом всех атак программ-вымогателей в 2020 году.

Цепочка Ryuk включает:

- Фишинговое письмо

- Запуск BazaarLoader

- Развертывание Cobalt Strike

- Обнаружение домена

- Эксплуатация ZeroLogon уязвимости на контроллере домена

- Обнаружение дополнительных активов

- Развертывание программ-шифровальщиков

Удивительно, но в зависимости от целевой сети время от первоначального заражения до запуска программы-вымогателя может составлять всего пару часов.

Рекомендации по обеспечению безопасности сред OT / IoT

В текущих реалиях, когда организации-вымогатели атакуют компании без разбора, очень важно понимать уязвимости при их активной эксплуатации, семь из которых описаны в нашем отчете. Этот риск усугубляется тем фактом, что продвинутые группы угроз используют уязвимости не нулевого дня для проведения сложных атак.

Организациям следует сосредоточиться на выявлении неустановленного программного обеспечения и реализации политик обновления или смягчения последствий. Подписка на сервисы анализа угроз помогает, предоставляя текущую информацию об угрозах и уязвимостях OT и IoT.

При рассмотрении того, как реагировать на ландшафт угроз, простое знание количество атак и уязвимостей за определенный период времени не является способом оценки риска. Он дает очень искаженное представление о реальных рисках, с которыми сталкивается организация.

Вместо этого группы безопасности должны постоянно улучшать основы безопасности и оценивать, как эти меры ведут себя против основных возникающих угроз. В нашем отчете по безопасности OT / IoT обобщены основные угрозы и риски для сред OT и IoT, что поможет вам лучше понять текущую картину угроз. Мы также предлагаем десять рекомендаций, которые дадут вам практическую информацию о способах улучшения защиты от этого ландшафта угроз.

Рекомендации по повышению киберустойчивости