На волне новостей о шифровальщиках появился этот материал.

Шел 2020 год шифровальщики как шифровали данные компаний так и продолжают это делать вместе со всеми данными, базами, резервными копиями, казалось бы уже напугали всех сотрудников, директоров, но люди не сильно стали защищаться и задумываться о безопасности, более того всякие дефолтные пароли и открытые порты все еще продолжают присутствовать и позволяет не очень квалифицированным «хакерам» сливать корпоративную информацию.

Зачастую сотрудники компаний и руководство думают что информационной безопасностью должны заниматься отдельные люди. Информационная безопасность это отдельное дело, и это вообще не головная боль рядовых сотрудников, и тем более Руководителей. И как правило в начале пути компании, охрана периметра информационной безопасности достается Системному администратору, который на своем уровне может закрыть исключительно аппаратно-информационную часть.

А как должна выглядеть информационная безопасность в современной компании ?

Еще в начале этого века Microsoft представила трактат с описанием подхода к обеспечению информационной безопасности для организаций, который называется термином Defense in Depth — Глубинная защита.

Суть глубинной защиты в том что с каждой новой итерацией происходит донастройка технологий по разным фронтам обеспечивающих дополнительную защиту данным организации.

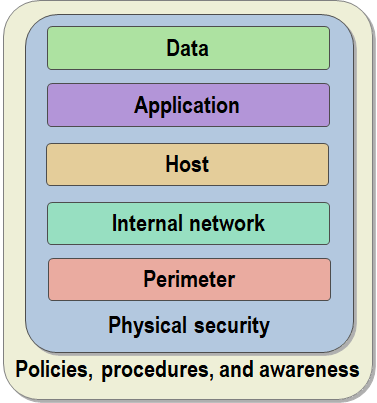

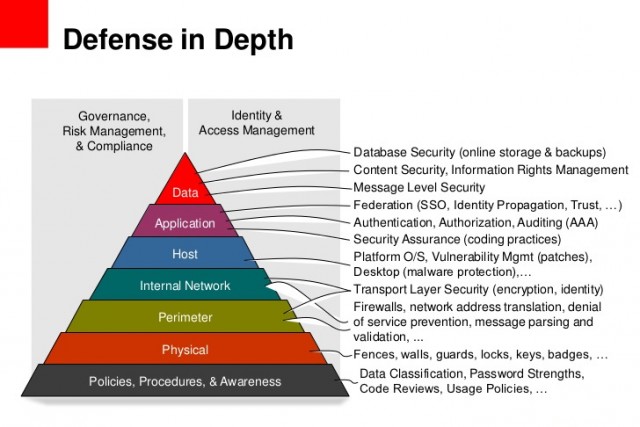

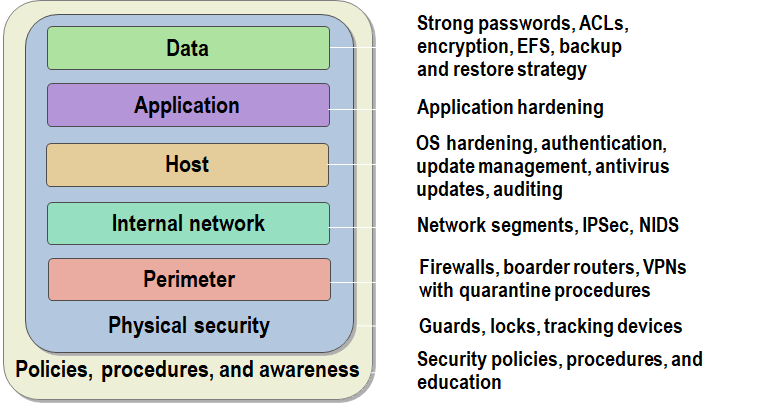

В классическом виде Глубинная защита представляется многоуровневой пирамидой со следующими уровнями:

Data — На этом уровне находится обеспечение защиты данных с применением всевозможных технологии шифрования от Encrypting File System до BitLocker Drive Encryption с обязательным применением Access control list -ов с полным разграничением доступа пользователей к данным.

Application — На этом уровне подразумевается что приложения которые используют пользователи обновлены до самых актуальных версий и сконфигурированы таким образом чтобы особых «дырок» в них не оставалось, для защиты в обязательном порядке используется Антивирус, то есть Антивирус установлен на 100% инфраструктуры и обновлен до последней версии .

Host — На этом уровне рассматривается операционная система, операционная система должна быть из поддерживаемых версий, должна обновляться до последних патчей , должна использовать аутентификацию пользователей.

Internal network — На этом уровне рассматривается внутренняя сеть. Использование защищенных сегментов, сегментация сети, возможное использование шифрования внутри сети.

Perimeter — На этом уровне обязательное использование FireWall. Доступ к сервисам извне строго ограничен, ограничения происходят всевозможными access control листами. Строгий контроль открытия/закрытия портов. Ключевые точки выведены в демилитаризованную зону.

Physical security — На этом уровне речь идет о полной физической защите, серверы надежно физически защищены и находятся под «замком», есть охрана, камеры наблюдения.

Policies, procedures, and awareness — На этом уровне предполагаются разработанные и утвержденые политики и процедуры, в этот уровень входят всевозможные документы описывающие безопасность организации, процедуры, стандарты и обучение пользователей.

Для наглядности добавлю другое представление .

Никто не любит писать документы, а тем более внедрять новые процедуры и обучать сотрудников, поэтому пункт Policies, procedures, and awareness игнорируют. Получается ситуация что было вложены десятки если не сотни тысяч долларов в обеспечении безопасности организации, было вложено сотни человеко-часов на то чтобы действительно защитить компанию, а потом компанию ломают в «три секунды» и компания абсолютно беззащитна потому что все «забили» или не предусмотрели, не стали обращать внимание на самую главную угрозу информационной безопасности — на сотрудников.

Потому что сотрудники, при применении начальных навыков Социальной инженерии, это те люди которые отдают данные, отдают доступ без каких-либо угроз, они отдают это абсолютно спокойно и даже не подозревая зачастую что они только что отдали корпоративные данные.

Как итог могу сказать что работа с сотрудниками, создание внутренних документов, доведение этих документов до сотрудников, регулярное обучение пользователей, экзаменация в плане информационной безопасности это базовая структура построения информационной безопасности в организации.