- Вт. Апр 23rd, 2024

Последняя запись

ECM Qdoc, базирующейся на стандартах Республики Казахстан

ECM Qdoc, базирующейся на стандартах Республики Казахстан

Qdoc: Инновационная Система Управления Бизнес-Процессами и Документами

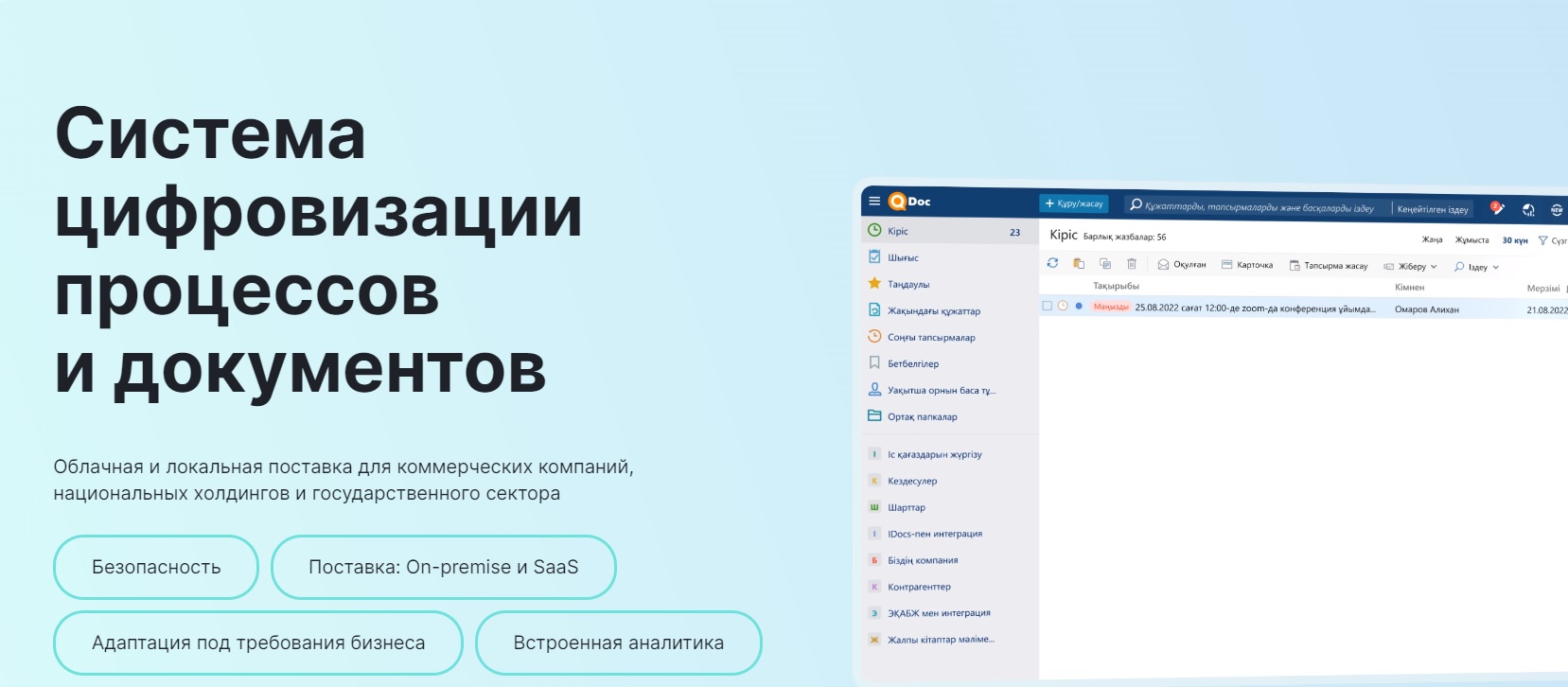

Qdoc - это современное программное решение, предназначенное для автоматизации бизнес-процессов и управления документами в организациях различных отраслей.

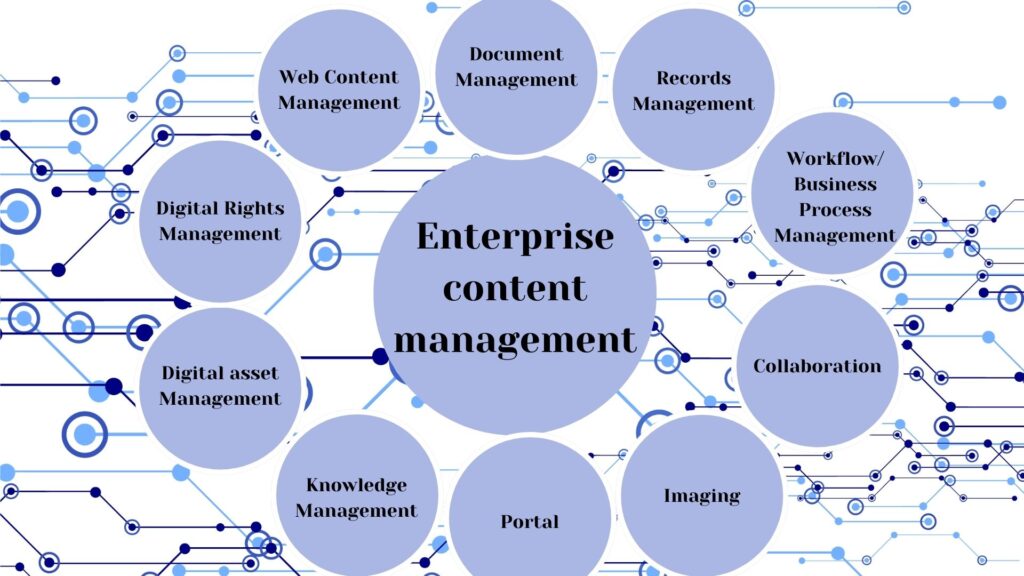

ECM Система как это и для чего ?

ECM (Enterprise Content Management) или системы управления корпоративным контентом - это набор программных инструментов и технологий, предназначенных для управления информационным контентом и данными внутри организации.

UTM (Unified Threat Management)

Технология UTM (Unified Threat Management) представляет собой интегрированный подход к защите компьютерных сетей, который объединяет несколько функций безопасности в одной системе. UTM-решения объединяют в себе различные инструменты и технологии, такие…

Старые уязвимости в продуктах Cisco получили вторую жизнь

На прошлой неделе Cisco предупредила о том, что хакеры эксплуатируют более чем 20 старых уязвимостей в ПО Cisco IOS, NX-OS и HyperFlex.