Специалистами компанией SOPHOS были обнаружены, вредоносные варианты приложений Pakistan Citizen Portal, Исламского приложения для молитвенных часов Pakistan Salat Time , Mobile Packages Pakistan , Registered SIMs Checker и TPL Insurance , которые в своей структуре имеют скрытый исполняемый файл Android Dalvik (DEX).

Исполняемый файл DEX содержит вредоносный код, который имеет способность скрытно извлекать конфиденциальные данные, такие как:

- список контактов пользователя

- полное содержание SMS-сообщений

- координаты мобильного устройства в реальном времени (GPS трекинг)

Собранную информацию приложение отправляет на сервера расположенные в Восточной Европе.

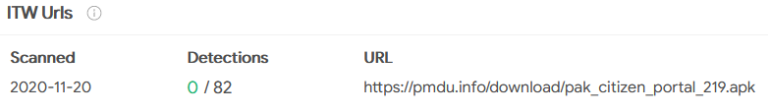

При поиске источника зловреда, расследование привело на сайт pmdu.info. к источнику привели Записи Virustotal.

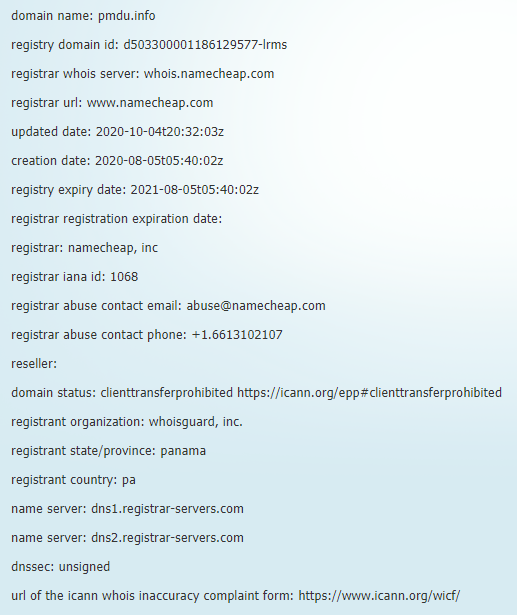

Домен pmdu.info ,зарегистрированном в начале августа 2020 года.

Штат регистрации доменного имени — Панама.

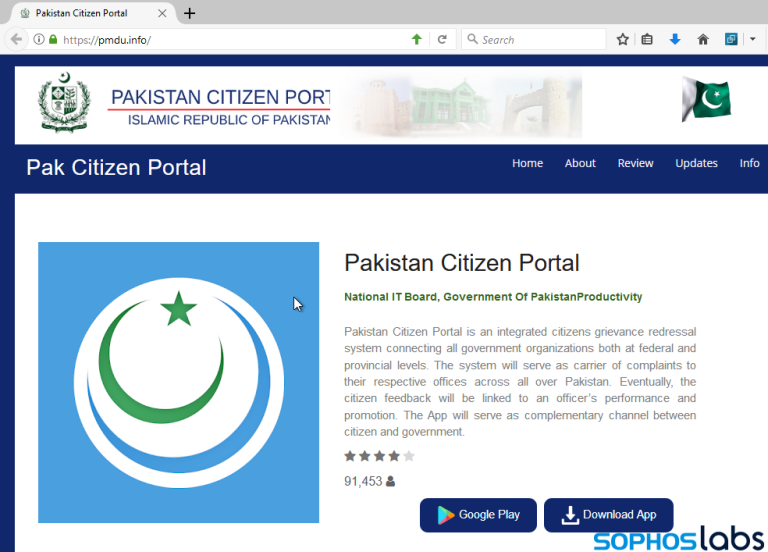

Сертификат TLS был выдан сайту 9 августа 2020 года. Сайт, имитирует страницу Google Play Store, смешанную с элементами реальной страницы Pakistan Citizen Portal.

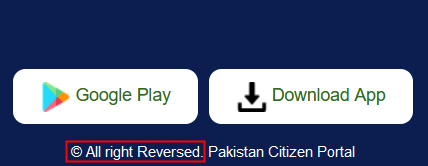

Визуальные различия оригинала от фэйка :

Приложение «Pakistan Citizen Portal» было создано в 2019 году правительственным агентством PMDU, его настоящий веб-сайт находится в государственном домене .gov.pk , размещенном на территории страны.

Фэйковый сайт размещается на IP-адресе 5.2.78.240, IP-адресе с геолокацией в Нидерландах.

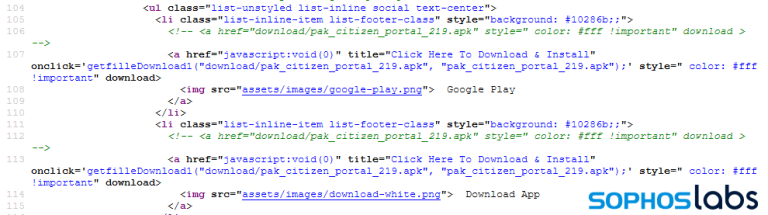

На странице .info есть две кнопки: Google Play и Download App , но исходный код сайта показывает, что независимо от того, по какой ссылке вы нажимаете, вы получаете один и тот же APK-файл, размещенный в домене .info — вредоносную версию .

Помимо официального приложения « Pakistan Citizen Portal» ( com.govpk.citizensportal ), так же обнаружены «зараженные» версии приложения для молитвенных часов под названием «Pakistan Salat Time» ( com.tos.salattime.pakistan ); приложение для сравнения цен на тарифные планы мобильных телефонов под названием «Mobile Packages Pakistan» ( com.blogspot.istcpublishers.mobilepackagespakistan ); утилита, которая может проверять SIM-карту телефона на активность под названием Registered SIMs Checker ( com.siminformation.checker ), и измененная версия приложения, опубликованная TPL Insurance ( com.tpl.insuranceapp ), компанией, которая описывает себя как « первая страховая компания в Пакистане, которая продает продукты общего страхования ».

Если вдаваться в подробности работы :

Все приложения имеют в качестве основного набора функций код, который, ориентирован на шпионаж и скрытую кражу данных:

При запуске приложения отправляется уникальный идентификатор IMEI устройства и временным id приложения вместе с комбинацией имени пользователя и пароля ( # и def , соответственно) на командно-управляющий сервер посредством HTTP-запроса POST к серверу.

Сразу после отправки первичной информации приложение извлекает «полезные данные» DEX , а затем начинается пересылка пакетов данных HTTP POST.

В большинстве случаев «полезная нагрузка» называлась class.dex , но приложение TPL Insurance, получает полезную нагрузку с именем class_tpl.dex .

Вредоносная программа отправляет подробную информацию профиля о телефоне, информацию о местоположении, полный список контактов пользователя, содержимое текстовых сообщений, журналы вызовов и полный список каталогов любого внутреннего хранилища или SD-карты на устройстве.